إستكمالا للموضوع الذي بدأته من قبل حول أنواع الهجمات التى تستهدف الـDHCP والذي تحدث في جزءه الأول عن موضوع الـDHCP Starvation وأثره الضار على الشبكة نستكمل اليوم حديثنا حول موضوع أخطر من هذا وهو الـDHCP Spoofing والذي يمكن المهاجم من التنصت على كل الترافيك الذي يعبر من خلال الشبكة وبكلام آخر هجوم الـ Man In The Middle

ماهو هجوم الـ DHCP Spoofing ؟ وكيف يتم ؟

يعد هذا الهجوم احد الهجمات الخطيرة على الشبكة والحماية منه أمر مهم جدا على الشبكة وفكرته بسيطة جدا وتنفيذها أسهل وهي ببساطة تقوم من خلال قيام المخترق بتشغيل سيرفر DHCP على جهازه يملك نفس المعلومات التى يقوم السيرفر الرئيسي بتزويدها للأجهزة لكن مع أختلاف بسيط جدا وهو الـ Gateway للشبكة فهو يقوم بتغييره بحيث يكون هو جهازه نفسه ومن خلال أحد البرامج مثل الـ ettercap يقوم بتحويل الترافيك المار عبر جهازه إلى الـ Gateway الحقيقي للشبكة وبهكذا كل مايتم أرساله من خلال الأجهزة الموجودة على الشبكة سوف يعبر من خلال جهاز المخترق ومن خلال أحد برامج تحليل البيانات مثل الـ Wire Shark سوف يشاهد كل تفاصيل الترافيك وطبعا هذه تعد كارثة كبيرة للشبكة وخصوصا أي هجمة تندرج تحت هجمات الـ MITM ولو أراد المهاجم أن يكون الهجوم كاملا فهو سوف يقوم أولا بتنفيذ هجوم الـ DHCP Starvation على السيرفر الرئيسي ويقوم بحجز كل الأيبيات الموجودة عنده وعندها سوف يضمن بأن كل الأجهزة الموجودة على الشبكة وعلى سويتشات آخرى بأنه سوف تلجأ إليه للحصول على المعلومات اللأزمة للأتصال بالشبكة مما يزيد من كمية المعلومات المارة عبر جهاز المخترق وبالتالي دمار أكبر للشبكة

كيفية الحماية من هذا النوع من الهجمات ؟

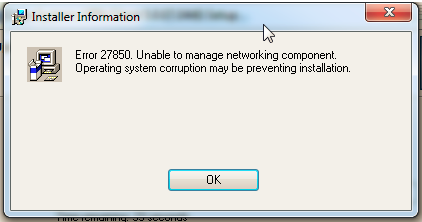

الحل الذي قدمته سيسكو كان عبارة عن خاصية تدعى DHCP Snooping هذه الخاصية ببساطة تعرف السويتش ماهي البورتات الموثوقة وماهي البورتات الغير موثوقة وبكلام آخر تعرف السويتش ماهي المنافذ التى يسمح لها بتوزيع طلبات الـ DHCP فنحن نعلم أن عملية طلب المعلومات من الـ DHCP تمر بعدة خطوات تبدأ بقيام جهاز العميل بأرسال برودكاست إلى الشبكة يسأل فيه عن سيرفر الـDHCP وبعدها يرد عليه السيرفر بعنوان الأيبي الخاص فيه وعندها تأتي خطوة الطلب من العميل إلى السيرفر (طلب الأعدادات) وبعد وصول الطلب إلى السيرفر يقوم بأرسال المعلومات اللأزمة له من أيبي وماسك ودي ان اس وطبعا الـ Gateway .وهذه صورة توضيحية لسير العملية

من خلال فهمك لهذه العملية سوف تستنج معي بأن هذه الخاصية تقوم بأخبار السويتش من هو المنفذ الموثوق والذي يسمح له بالرد على طلبات الـ DHCP التى تتم من خلال المستخدمين الموجودين على الشبكة ومن هنا أتت كلمة Snooping والتى تعني تفتيش أي تفتيش الطلبات ومن أين وصلت والخ…..(لهذه الخاصية إستخدامات جيدة جدا سوف نتعرف عليها تباعا في المواضيع القادمة إن شاء الله)

طريقة الأعداد (سيسكو)

سوف أقوم بكتاية كل الأوامر اللأزمة وبعدها سوف أقوم بتفسير كل أمر على حدى وسوف أستعين أيضا بهذه الصورة التوضيحية

Switch(config)#ip dhcp snooping vlan 10,32,104

Switch(config)#interface range gigabitethernet 0/0/1 – 0/0/3

Switch(config-if)#ip dhcp snooping limit rate 3

Switch(config-if)#interface gigabitethernet 0/0/8

Switch(config-if)# ip dhcp snooping trust

أول امر أعتقد بأنه واضح للجميع وهو من اجل تفعيل الـ DHCP Snooping على السويتش وقبل ان نكمل يجب أن نتفق على شيء مهم جدا وهو مجرد تفعيلك لهذه الخاصية على السويتش يقوم هو بشكل أوتماتيكي بوضع كل البورتات على شكل Untrusted أي غير موثوقة أما في الأمر الثاني فنحن نقوم بتحديد الفي لان التى نريد أن نقوم بتفتيشها وهذا شيء مهم أيضا وأساسي ومن خلا هذا الأمر نستطيع ان نكتب كل الفي لان التى نريدها وقد قمت في هذا المثال بأضافة 3 في لان 10,32,104 الأمر الثالث من أجل تحديد مجموعة من البورتات وقد أخترت 3 منافذ التى تشكل اجهزة العملاء لدي في الشبكة وبعدها أقوم بتحديد عدد الطلبات التى يسمح له بطلبها وهي تحسب بعدد الباكيت كل ثانية PPS ويمكنك زياد هذا الرقم كما تشاء لكن لاينصح بهذا كثيرا وآخيرا أدخل على المنفذ المرتبط مع سيرفر الـDHCP وأخبر السويتش بان هذا المنفذ موثوق به Trusted والسبب أوضحته من قبل

وآخيرا لمشاهدة تفاصيل عن حالة الـ DHCP Snooping نستخدم الأوامر التالي

Switch# show ip dhcp snooping binding

طريقة الأعداد (جونيبر)

أحب أن اوضح بأن هذه الأوامر لم أقم بتجربتها بشكل شخصي وهي مأخوذة من موقع جونيبر وعلى نفس المثال السابق وهي كالآتي

[edit ethernet-switching-options secure-access-port]

set interface ge-0/0/8 dhcp-trusted

set vlan users-vlan examine-dhcp

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

بارك الله فيك اخي أيمن قيام المخترق بحركه تشغيل سيرفر نفس مواصفات سيرفرك الحالي DHCP وهو القيام بعمليه تمويه أو بمعنى اصح عمليه تزييف للسيرفر الحالي

ولاكن فكره شركه سيسكو بهذا الامر او هذه الخاصيه فكره ممتازه حيث أنها تتأكد من المنفذ الموثوق والذي يسمح له بالرد على طلبات الـ DHCP

بارك الله فيك اخي ايمن

ممتاز ومبدع فى مواضيعك كالمعتاد

شكرا للاخ الكريم على هدا الشرح لهدا النوع من الهجوم الخطير على مستوى LAN

وكيفية تصدي له بالنسبة لسويتشات CISCO

فمن خلال هدا الهجوم ممكن ان يصبح الامر خطير واعطاء فرصة لهجوم اخر ك

dns spoofing

——————————————————————————–

والله حتى بعد تمكني من امتلاك certifications

CCNA — Linux + — CWTS

فهجمات LAN دائما ما تارقوني وتضعني في مأزق ةخصوصا ادا كانت platform مش cisco

——————————————————————————————————

تقبل مروري

ازيك ايمن انا محمد انا كنت عايز اكلمك انتة واحشنى كتير انا كنت باعتلك على عرب هاردوير

والسلام ختام

طيب ليه ما تعلمنا كيف نقوم بهذه الهجمات

والله موضوع في قمة الروعة والذي يريد يتوسع الكثر في هذ الموضوع يبحث عن كتاب عنوانة

CCNP SWITCH

Lab Manual

وجزاك الله خير على هذ الموضوع الراقي

أخي أيمن .. لنفرض انه لايوجد اي vlan في السوتش هل يمكن تخطي الامر

Switch(config)#ip dhcp snooping vlan 10,32,104

والمتابعة .؟

فيه vlan 1 و هي ال default