الجميع يعلم أن الشركات والمؤسسات تكافح من أجل تأمين معلوماتها ومع ظهور نهج وتكنولوجيا الـ NAC يتمحور عملها في الأساس على الأجهزة المتصلة بالشبكة أو ما يطلق عليها “endpoints” وتقوم فكرتها على فرض سياسات المؤسسة الأمنية ومنع إنتشار البرمجيات الخبيثة, التقنية ظهرت عام 2003 ومن الناحية التسويقية فلم تكن كما كان متوقع ومع وجود بطء كبير كما لو أن التقنية سبقت وقتها أو أن المسئولين في المجال لم يكونوا يعرفوا أهميتها لكن بعد ذلك وبالتحديد في عام 2005 سجل نمو ملحوظ وصل إلى 526 مليون دولار ومع وجود التهديدات والمخاطر الأمنية المعروفة وصل سوقها في عام 2010 إلى 3.2 مليار دولار وفقاً لتقرير شركة IDC للأبحاث, أما محللين شركة TheInfoPro وهى شركة أبحاث متخصصة في مجال تكنولوجيا المعلومات قالت على لسان السيد بيل تروسل العضو المنتدب للشركة أن هذه الأجهزة تحتل أفضل الحلول في مجال أمن تكنولوجيا المعلومات.

يذكر أن شركة سيسكو سيستمز كان لها السبق بتعريف السوق بهذه التقنية في أجهزة Cisco NAC Appliance ثم جاءت شركة جونيبر نتوركس بعدها بأجهزة Unified Access Control وفي نفس الوقت تقريباً وضعت شركة مايكروسوفت خصيتها الجديدة Network Access Protection على أنظمة ويندوز فيستا وويندوز سيرفر 2008 ثم توالت الشركات كـ ستيل سكيور وفيرنير نتوركس وغيرها من الشركات التى قامت بعمل أجهزة منافسة.

والآن سنذكر بعض الأسباب التى توضح حاجة الشبكة إلى Network Access Control كجزء من الحل الأمنى وستكون كالتالي :-

1- إدارة السياسات الأمنية وتحديد سياسات إعدادات السيرفرات والحواسيب والأجهزة الأخرى.

2- التحكم في مستويات الوصول سواء للشبكة الداخلية (LAN) أو الشبكة الخارجية (WAN) الغير متوافقة مع السياسات الأمنية المطبقة مثل وجود أخر تحديث للنظام أو تفعيل الجدار النارى أو وجود برنامج مضاد للفيروسات وحصوله على أخر تحديث وهكذا.

3- التحكم في حركة الضيوف (Guests) سواء في الشبكة الداخلية بخصوص المتاح والممنوع أو في الشبكة الخارجية “الإنترنت” بخصوص البريد الإلكتروني والمواقع المسموح زيارتها.

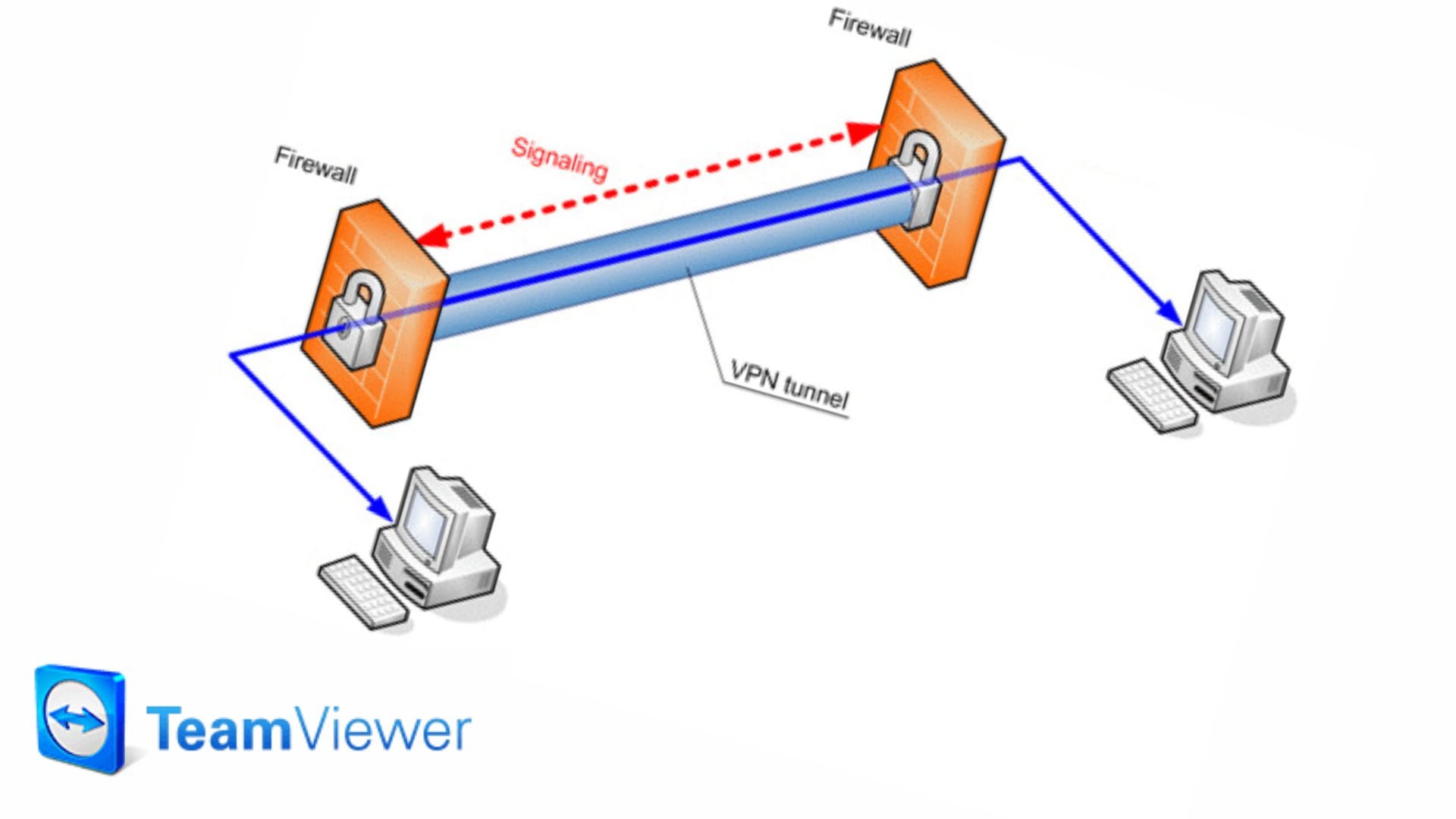

4- فحص الأجهزة البعيدة عن الشبكة ولكن مسموح لها بالدخول عن بعد عن طريق “VPN,Remote Access” لأن عادة ما تكون هذه الأجهزة الأكثر عرضة للإصابة بالفيروسات.

5- فحص الأنظمة المتصلة بالشبكة وتحديد مواعيد تحديثات أنظمتها وبرامجها وهكذا.

6- تكامل جهاز الـ NAC مع أجهزة الحماية الموجودة داخل الشبكة مثل الجدران النارية وأنظمة كشف التسلل ومنع الأختراق إلخ.

7- قدرته على تقييم وتحديد المشاكل المحتملة داخل الشبكة والمقصود هنا أجهزة الكمبيوتر المحمولة والمكتبية والأجهزة الأخرى كالهواتف الذكية والألواح الإلكترونية المتصلة بالشبكة.

حتى مع وجود كل هذه الأسباب يبقى السبب الرئيسى في وجود جهاز NAC في البنية التحتية للشبكة وهو: التعامل مع إنتهاكات السياسات التى تحدث من قبل المستخدمين والسيطرة على الموارد المستخدمة!

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

مدونة NetworkSet مدونة تختص بأمور الشبكات والأجهزة التى تدعمها

شكرا باشمهندس أحمد على المقال. مازالت هذه التقنية غير مطبقة كثيرة في الشركات الكبيرة فكيف الحال في الشركات المتوسطة والصغيرة.

بارك الله فيكم وشكرا على التوضيح

اتمنى ان يكون مقالات كثيرة حول الnac مستقبلا.

@Cisco man

– بإذن الله هنحاول نعمل لاب كامل نوضح فيه أهمية وطريقة عمل التقنية بشكل عام.

تحياتي

@سعيد

– الشكر لله

– معلوماتنا وأفكارنا عن الشركات في الوطن العربي مختلفة كثيراً عن الموجودة في أغلب الدول الغربية وبما أن التقنية متاحة في ويندوز سيرفر 2008 فذلك يجعل الكثير من الشركات تفكر في إستخدامها على الرغم من أنها ليست بنفس قوة الهاردوير إلا أنها تعتبر حل مناسب.

تحياتي

كل الشكر لمن كتب وساهم في كتابة هذه التدوينة المهندس أحمد. والشكر موصول للمهندس أيمن لأتاحة التدوين لمن هو قادر على الأبداع والتميز في مكان تعودنا فيه فقط الأبداع.

مشكووووور اخي …جزاك الله الخير

جزاك الله خيرا